اکوسیستم اپلیکیشن مارکتینگ آلوده است. این را گزارشهای جهانی در مورد وضعیت نصبهای تقلبی نشان میدهند. علی سلطانی، مدیر محصول متریکس در اولین رویداد موبایلی ایران، ایران موبایل سامیت، که در روزهای 30 و 31 خرداد 98 در مرکز همایشهای کتابخانه ملی ایران برگزار شد، سخنرانی با عنوان «نصب تقلبی چیست و چگونه میتوان با آن مقابله کرد؟» ارائه کرد. در چند بلاگ گذشته در مورد مفهوم تقلب موبایلی، نحوه شمارش یک نصب و مرحله بروز تقلب و نیز چند نوع تقلب موبایلی توضیح دهیم. اکنون همانند پست گذشته، در اینجا نیز به ادامه انواع تقلب های موبایلی میپردازیم.

حالا به چند نوع پیشرفته از انواع تقلب های موبایلی که غالباً در نصبهای تقلبی رخ میدهد اشاره میکنیم که در آنها هم دستگاه و کاربر واقعی است و هم کاربران جذب شده از این طریق کیفیت بالایی دارند. بهترین توصیفی که میشود برای این نوع از تقلبهای موبایلی ارائه داد دزدیدن نصبهای طبیعی است.

نصبهای طبیعی نصبهایی هستند که کاربر به خواست خودش، به صورت عادی و بدون تعامل با تبلیغات مثلاً از طریق جستجو، اپلیکیشن را مییابد و نصب میکند.

6. اسپم کردن کلیک (Click Spamming)

هر نصب با یک نمایش محتوای تبلیغاتی و یک کلیک متناظر است و نصب متعلق به شبکه تبلیغاتی است که آخرین کلیک را ارسال کند. گاه ناشر بدون آنکه تبلیغ را نمایش دهد یا کلیک اتفاق بیافتد، کلیک را به تبلیغدهنده و ترکر گزارش میدهد و این کار را در سطح انبوهی از کاربران انجام میدهد. به همین دلیل به این تقلب سیلاب کلیک یا اسپم کردن کلیک گفته میشود. حال اگر بعداً نصب توسط یکی از آن کاربران انجام شود، هزینه نصب به فرد متقلبی که کلیک را ارسال کرده است میرسد. این نصب در واقع طبیعی است اما توسط فرد متقلب ربوده شده است. کاربران حاصل از این نوع تقلب، کیفیت بسیار بالایی دارند چون خودشان بدون دیدن هیچ نوع تبلیغی اپ را نصب کردهاند. به سه روش برای اسپم کردن کلیک که منجر به ربودن نصبهای طبیعی میشود اشاره میکنیم گرچه قطعاً روشهای دیگری هم وجود دارند:

-

روش اول:

هر دستگاه هوشمند یک شناسه دارد که هنگام کلیک باید برای ترکر ارسال شود. در صورتی که فرد متقلب به طریقی فهرستی از شناسههای معتبر را به دست بیاورد، میتواند با استفاده از امولاتورهای دستگاههای هوشمند یا روشهای دیگر و استفاده از شناسهها، کلیکهای صحیح ارسال کند. اگر صاحب دستگاه هوشمندی که شناسهاش لو رفته است، بعداً اپ را نصب کند نصب به فرد متقلب تعلق میگیرد. این روش چند ویژگی دارد که به شناسایی آن کمک میکند: کلیک توسط دستگاه واقعی ارسال نمیشود بنابراین یا IP نامعتبری دارد و یا اینکه از IPهای یکسان استفاده میشود. فرد متقلب به دستگاهی که اپ را نصب میکند دسترسی ندارد و به همین دلیل IP کلیک و IP دستگاهی که اپ را نصب کرده است یکسان نیست. نهایتاً چون فرد متقلب نمیداند که اپ نصب خواهد شد یا نه نرخ تبدیل (نصب به کلیک) بسیار پایین است و فاصله زمانی کلیک تا نصب تصادفی است.

-

روش دوم:

وب سایتی را تصور کنید که چند بنر مختلف را روی هم قرار میدهد به گونهای که فقط یک بنر قابل مشاهده است؛ اما هنگام کلیک شدن بنرِ رویی، لینک مرتبط با کلیک همه بنرها را صدا میکند. حالا اگر تبلیغ شما دیده هم نشده باشد، اما کاربر اپ شما را فردا روزی نصب کند، این نصب متعلق به ناشر و شبکه تبلیغاتی است که لینک کلیک را ارسال کرده است. در این روش، کلیک توسط همان دستگاهی ارسال میشود که ممکن است بعداً اپ را نصب کند و به همین دلیل تنها راه شناسایی این نوع تقلب بررسی توزیع احتمالاتی فاصله کلیک تا نصب است. وقتی نصب نتیجه دیدن و کلیک رویِ تبلیغ باشد، معمولاً کاربر بلافاصله پس از کلیک روی تبلیغ، اپ را نصب و باز میکند. در حالی که در روش اسپم کردن کلیک ارتباط علت و معلولی بین کلیک و نصب وجود ندارد و بنابراین فاصله زمانی کلیک تا نصب کاملاً تصادفی است. ترکرها از این ویژگی برای کشف این نوع تقلب استفاده میکنند و خطای کمی هم دارند.

-

روش سوم:

گفتیم مهمترین معیار تشخیص اسپم شدن کلیک، فاصله زمانی کلیک تا نصب است که معمولاً بالا است و رفتار تصادفی دارد. فرد متقلب برای فرار از این تله، کلیکهای متعددی را ارسال میکند. اگر موفق شود مثلاً هر ده دقیقه یک بار کلیک را ارسال کند میتواند مطمئن باشد که فاصله کلیک تا نصب کمتر از ده دقیقه خواهد بود. ویژگی این نوع تقلب که به تشخیص آن توسط ترکر کمک میکند این است که به ازای یک نصب، کلیکهای متعددی وجود دارد که همه توسط یک ناشر ایجاد شدهاند.

همان طور که گفتیم، معمولاً ترکرها این سه نوع تقلب را به خوبی کشف میکنند، اما تبلیغدهنده و شبکه تبلیغات باید نشانههای خطر را در نظر بگیرند. در این نوع تقلب نشانه خطر این است که نرخ نصب به کلیک کم است، کاربران کیفیتی مشابه کاربران طبیعی دارند و گاه هزینهها کمتر از حد معمول است.

7. تزریق کلیک (Click Injection)

یکی دیگر از انواع تقلب های موبایلی، تزریق کلیک است. همان طور که گفتیم نصب به آخرین کلیک نسبت داده میشود. پس اگر فرد متقلب راهی پیدا کند که قبل از باز شدن اپ از آن مطلع شود، میتواند کلیک را به موقع بفرستد و نصب را به خودش اختصاص دهد. برای درک بهتر این نوع تقلب، ترتیب صحیح اتفاقات در تبلیغات نصبی را در نظر بگیرید: کاربر تبلیغ را مشاهده میکند، روی تبلیغ کلیک میکند، به اپ استور هدایت میشود، در اپ استور دکمه دانلود را میزند، اپ دانلود میشود، کاربر اپ را نصب میکند و در نهایت اپلیکیشن را باز میکند. تزریق کلیک وقتی اتفاق میافتد که فرد متقلب راهی پیدا میکند که کلیک را بعد از هدایت کاربر به اپ استور و قبل از باز شدن اپلیکیشن بفرستد. برای این منظور، معمولاً فرد متقلب به یک اپ پربازدید دسترسی دارد یا از یک بدافزار استفاده میکند که دستگاههای هوشمند بسیاری را آلوده کرده باشد. در این روش، هیچ تبلیغی نمایش داده نمیشود بلکه نرمافزارِ فرد متقلب که روی دستگاه کاربر مستقر شده است در پیشزمینه فعال است و نصب شدن اپهای جدید را متوجه میشود. یکی از روشهایی که در نرمافزارهای افراد متقلب برای این منظور استفاده میشود این است که بر دادههای ذخیره شده توسط گوگل پلی نظارت میکنند. گوگل پلی هنگامی که یک اپ شروع به دانلود میکند لیست اپهای در حال دانلود خود را آپدیت میکند. بدافزار با رصد مداوم این لیست میتواند متوجه شود که یک اپلیکیشن در حال دانلود است و احتمالاً به زودی نصب میشود. پس کافی است لینک کلیک را بدون آنکه کاربر حتی متوجه شود فراخوانی کند تا نصب را به خود اختصاص دهد. احتمالاً متوجه شدهاید که این نوع تقلب نیز روشی برای ربودن نصبهای طبیعی است و در نتیجه کاربران متناظر با آن کیفیت بسیار بالایی دارند. از نشانههای خطر این است که نرخ نصب به کلیک بیشتر از حد معمول است، کاربران کیفیتی مشابه کاربران طبیعی دارند و احتمالاً هزینهها کمتر از حد معمول است. معمولاً ترکرهای جدید این نوع تقلب را به خوبی و با قطعیت کشف میکنند. برخی ترکرها از روشی قدیمی استفاده میکنند که نه تنها قطعیت ندارد بلکه کارایی کمی هم دارد. حتما این موضوع را هنگام انتخاب ترکر در نظر بگیرید و از آنها بخواهید روش تشخیص این نوع تقلب را توضیح دهند.

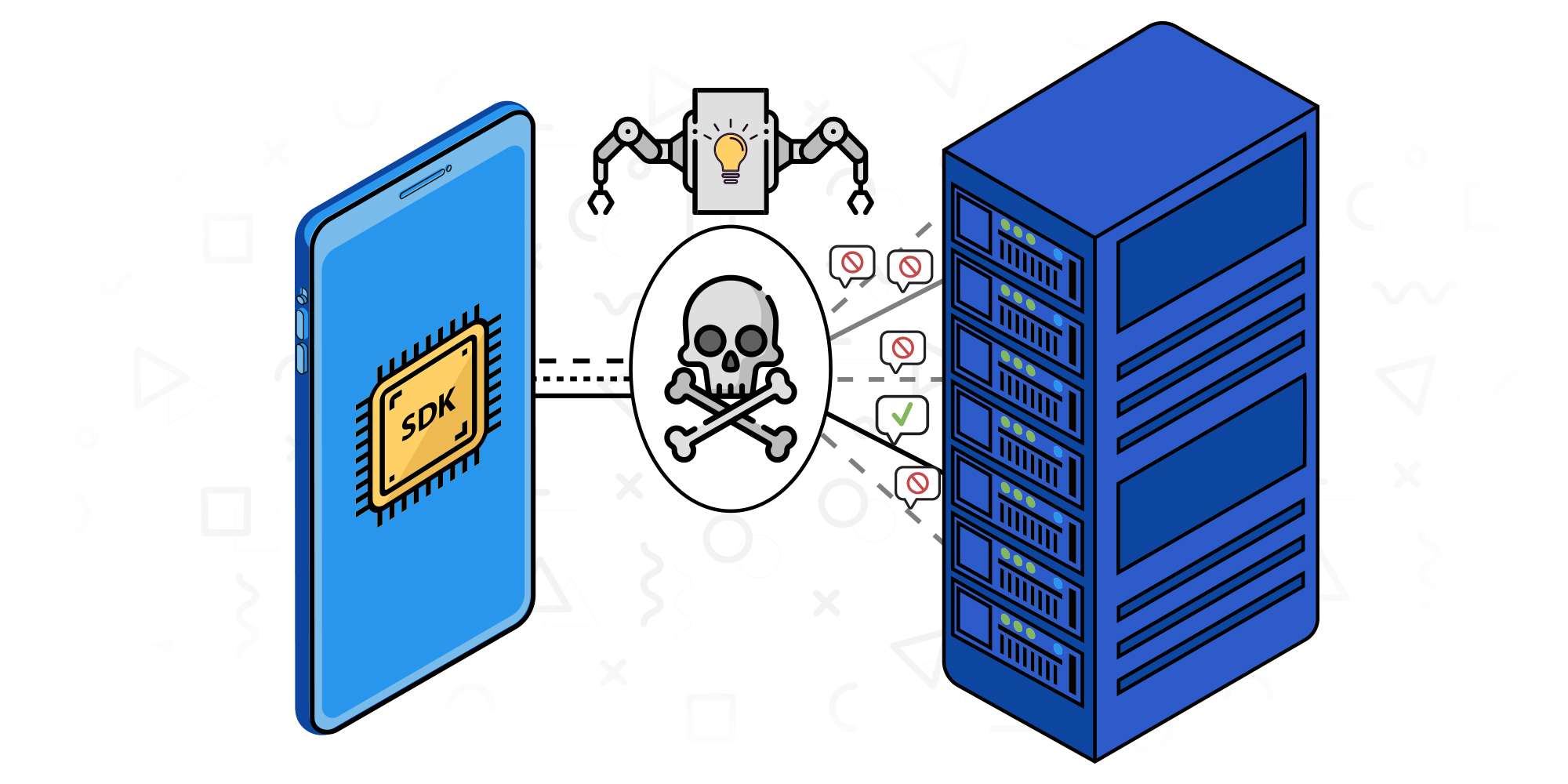

آخرین مورد از تقلبهای موبایلی مربوط به نصبهایی است که در آن کاربر و دستگاه واقعی هستند، نصب و رویدادهای درون اپلیکیشن هم شمارش میشوند، اما نصب هرگز اتفاق نیافتاده است. این نوع تقلب بر اثر هک شدن کیتِ توسعه نرمافزار ترکر اتفاق میافتد و در زبان عامیانه میتوان گفت میخواهیم بگوییم چگونه از آب، کره (نصب) بگیریم؟

8. جعل کیت توسعه نرمافزار ِترکر (SDK Spoofing)

همان طور که گفتیم مرجع تصمیمگیری برای نسبت دادن یک نصب به یک کلیک ترکر است. کلیک از طریق ناشر به ترکر گزارش میشود، اما نصب از طریق کیت توسعه نرمافزارِ ترکر که درون اپ تعبیه شده است به ترکر گزارش داده میشود. اگر فرد متقلب بتواند خودش را جای کیت توسعه نرمافزار ِترکر جا بزند و رخداد نصب را به سرورِ ترکر گزارش کند میتواند بدون آنکه اپلیکیشن واقعاً نصب شود نصب ایجاد کند. با یک مثال کمی بیشتر در مورد روش انجام این نوع تقلب توضیح میدهم تا روش شناسایی و جلوگیری از آن مشخص شود:

برای جعل کیت توسعه نرمافزار ترکر، لازم است فرد متقلب با مهندسی معکوس اپ تبلیغدهنده متوجه شود که کیتِ توسعه نرمافزار چطور با سرورِ ترکر ارتباط برقرار میکند و نصب را گزارش میکند. بسیاری از کیتهای توسعه نرمافزار ترکرها متن باز (open source) هستند و حتی نیازی به رمزگشایی از کد آنها وجود ندارد. فرد متقلب به راحتی نوع درخواستی که باید به سرورِ ترکر ارسال کند را در اختیار دارد و فقط کافی است متوجه شود که کلید اپلیکیشن تبلیغدهنده چیست. برای این کار معمولاً از سعی و خطا استفاده میشود. فرد آن قدر کلیک و نصب ارسال میکند تا وقتی که متوجه شود باید نصب را در چه قالبی و با چه پارامترهایی گزارش کند تا شمارش شود. اگر فرد متقلب کهنهکار باشد، معمولاً روش ارسال رخدادهای درون اپ را هم استخراج میکند. تا اینجا فرد متقلب آموخته است که چه طور خود را جایِ کیت توسعه نرمافزارِ ترکر جا بزند؛ اما برای آنکه نصبهایی تولید کند که توسط ترکر شمارش میشوند لازم است گزارش کلیک و نصب را از یک دستگاه هوشمند واقعی ارسال کند. فرد متقلب بعضی اوقات یک بدافزار موبایلی مینویسد که بسیاری از دستگاههای هوشمند را آلوده میکند. این بدافزار در پشت صحنه بدون آنکه کاربر اطلاع داشته باشد در مواقعی فعال میشود و به روشی که فرد متقلب مشخص میکند کلیک و نصب ارسال میکند. از آنجا که کلیک و نصب از یک دستگاه واقعی ارسال میشوند ترکر نمیتواند تقلب را تشخیص دهد و نصب شمارش میشود.

برای شناسایی این نوع تقلب، باید مثل همیشه محدودیتهایی که فرد متقلب دارد را در نظر بگیرید. در این نوع تقلب دو ویژگی وجود دارد:

1. کیتِ توسعه نرمافزار جعل شده است

روشهایی مثل امضای کیتِ توسعه نرمافزار (SDK Singnature) از ویژگی اول استفاده میکنند و سعی میکنند جلوی مهندسی معکوس را بگیرند تا فرد متقلب اصلا نتواند قالب و پارامترهای لازم برای ارسال نصب را متوجه شود. معمولاً کیتهای توسعه نرمافزار متن باز (open source) این روش را استفاده میکنند که کار را برای فرد متقلب سخت میکند اما بعد از مدتی فرد متقلب با تلاش بیشتر و استفاده از تکنیکهای جدید قالب و پارامترها را کشف میکند. به همین دلیل، ترکرها گاه توصیه میکنند که به شکل متناوب تبلیغدهنده کد رمز مربوط به امضای کیت را تغییر دهد که این کار نیاز به آپدیت کردن اپ یا استفاده از روشهای آنلاین برای گرفتن کد از سرورِ اپلیکیشن دارد که خودش مخاطره کشف شدن توسط فرد متقلب را دارد.

2. اپلیکیشن در واقع نصب نشده است

فرد متقلب نمیتواند رفتار صحیح کاربران اپ تبلیغدهنده را بداند و تنها میتواند حدس بزند. به همین دلیل مشابه روش تقلبِ مزرعه نصب (Device Farm)، رفتار کاربران یا بسیار خوب است یا بسیار بد. مثلاً اگر نرخ بازگشت کاربران شما پس از یک هفته در حالت طبیعی بیست درصد باشد، کاربران این تقلب یا نرخ بازگشت نزدیک به صفر دارند یا نرخ بازگشت مثلاً هشتاد درصد. برای شناسایی این نوع تقلب بهترین راه این است که معیارهایی برای کیفیت کاربران خود تعریف کنید و این معیارها را با تبلیغاتی که روی شبکههای تبلیغات معتبر انجام میدهید اندازهگیری کنید. این اندازهگیری به مثابه یک سنگ محک است که به شما کمک میکند با اندازهگیری همان معیارها روی یک شبکه تبلیغاتی جدید متوجه شوید کاربرانش جعلی هستند یا نه. دقت کنید که اندازهگیری این معیارها روی کاربران طبیعی به شما سنگ محک مناسبی نمیدهد، چون به هر حال کاربری که به روش طبیعی اپلیکیشن شما را پیدا و نصب میکند کیفیت بهتری دارد.

تا اینجا به هشت روش عمده اشاره کردیم که هر یک ویژگیهای خاص خود را دارند و به کمک همان ویژگیها شناخته میشوند. متأسفانه باید بگویم که معمولاً این طور نیست که فرد متقلب فقط از یک روش استفاده کند یا حتی فقط از تقلب استفاده کند. معمولاً فردی که تقلب میکند مخلوطی از نصبهای واقعی و نصبهای تقلبی که روشهای مختلف به دست آمدهاند را استفاده میکند. این کار باعث میشود که تشخیص تقلب حتی برای ترکر سخت شود. به همین دلیل لازم است از ویژگیهای مقابله با تقلب ترکر استفاده کنید اما باز هم نباید از نظارت مداوم غافل شوید. در بخش آخر از این سلسله مقالهها به نکتههای عمومی میپردازیم که رعایت آنها میتواند جلوی هر نوع تقلب موبایلی را بگیرد.

آیا این مقاله نیاز شما را برطرف کرد؟

برای امتیازدهی روی ستارهها کلیک کنید

میانگین 5 / 5. تعداد آرا 1

اولین نفر باشید که به این مقاله امتیاز میدهید